Fortify軟件安全内容 2023 更新 3

- 分類:新聞資訊

- 作者:蘇州華克斯信息科技有限公司

- 來源:蘇州華克斯信息科技有限公司

- 發(fā)布時(shí)間:2023-10-11

- 訪問量:0

【概要描述】

Fortify軟件安全内容 2023 更新 3

【概要描述】

- 分類:新聞資訊

- 作者:蘇州華克斯信息科技有限公司

- 來源:蘇州華克斯信息科技有限公司

- 發(fā)布時(shí)間:2023-10-11

- 訪問量:0

Fortify 軟件安全研究團隊將(jiāng)前沿研究轉化爲安全情報,爲 Fortify 産品組合提供支持,包括 Fortify 靜态代碼分析器 (SCA) 和 Fortify WebInspect。如今,Fortify 軟件安全内容支持 33+ 種(zhǒng)語言的 1,627 個漏洞類别,并跨越超過(guò) 100 萬個單獨的 API。

Fortify Software Security Research (SSR) 很高興地宣布立即推出 Fortify Secure Coding Rulepacks(英語,版本 2023.3.0)、Fortify WebInspect SecureBase(可通過(guò) SmartUpdate 獲得)和 Fortify Premium Content 的更新。

Fortify編碼規則包

[Fortify靜态代碼分析器]

在此版本中,Fortify 安全編碼規則包可檢測 33+ 種(zhǒng)語言中的 1,403 個獨特類别的漏洞,并跨越超過(guò) 100 萬個單獨的 API。總之,此版本包括以下内容:

改進(jìn)了對(duì) Android 13 的支持(支持的版本:33)

Android 平台是專爲移動設備設計的開(kāi)源軟件堆棧。Android 的一個主要組件是 Java API 框架,它向(xiàng)應用程序開(kāi)發(fā)人員公開(kāi) Android 功能(néng)。此版本擴展了利用 Android 的 Java API 框架的 Java 或 Kotlin 編寫的原生 Android 應用程序中的漏洞檢測。此版本中針對(duì) Android 應用程序引入了以下三個新的弱點類别:

·Intent Manipulation: Implicit Internal Intent

·Intent Manipulation: Implicit Pending Intent

·Intent Manipulation: Mutable Pending Intent

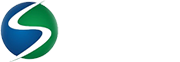

Android Jetpack (AndroidX)

的初始支持 Android Jetpack 是一組庫、工具和指南,可幫助開(kāi)發(fā)人員更輕松地創建 Android 應用程序。Jetpack 涵蓋 androidx.* 軟件包,并且與平台 API 分離,這(zhè)有助于促進(jìn)向(xiàng)後(hòu)兼容性并允許更頻繁的更新。在此版本中,我們提供了此軟件套件的初始覆蓋範圍。

Android Jetpack 的初始覆蓋範圍支持檢測以下庫中的弱點:

示例類别覆蓋範圍改進(jìn)包括:

·訪問控制:數據庫

·命令注入

·拒絕服務

·拒絕服務:正則表達式

·标頭操作

·不安全的運輸

·打開(kāi)重定向(xiàng)

·密碼管理:空密碼

·密碼管理:硬編碼密碼

·路徑操作

·侵犯隐私

·資源注入

·服務器端請求僞造

·SQL 注入

·系統信息洩露

·系統信息洩露:内部

MySQL Connector/Python 支持(支持版本:8.1.0)

MySQL Connector/Python 是一個軟件庫,可促進(jìn) Python 應用程序和 MySQL 數據庫之間的交互。它充當 Python 編程語言和 MySQL 數據庫管理系統之間的橋梁或連接器,使開(kāi)發(fā)人員能(néng)夠使用 Python 代碼輕松連接、查詢和操作 MySQL 數據庫中的數據。

改進(jìn)的類别覆蓋範圍包括以下内容:

·訪問控制:數據庫

·拒絕服務

·不安全傳輸:客戶端身份驗證已禁用

·不安全的傳輸:數據庫

·不安全的傳輸:弱 SSL 協議

·密碼管理

·密碼管理:空密碼

·密碼管理:硬編碼密碼

·密碼管理:弱加密

·路徑操作

·服務器端請求僞造

·SQL 注入

改進(jìn)了對(duì)Django的支持(支持的版本:3.2)

Django是一個用Python編寫的Web框架,旨在促進(jìn)安全和快速的Web開(kāi)發(fā)。開(kāi)發(fā)的速度和安全性是通過(guò)框架中的高度抽象來實現的,其中代碼構造和生成(chéng)用于大幅減少樣闆代碼。在此版本中,我們更新了現有的 Django 覆蓋範圍以支持 3.2 版本之前的版本。

改進(jìn)的覆蓋範圍包括以下命名空間:Django.contrib.auth.models,Django.db.models和Django.http.response。此外,改進(jìn)的弱點類别覆蓋範圍包括以下内容:

·Cookie 安全性:過(guò)于寬松的同一站點屬性

·标頭操作

·密碼管理

·密碼管理:空密碼

·密碼管理:硬編碼密碼

·密碼管理:空密碼

·密碼管理:弱加密

·侵犯隐私

·系統信息洩露

·系統信息洩露:外部

對(duì) Bicep 的初始支持(支持的版本:0.21.1)[1]

Microsoft Bicep 是一種(zhǒng)開(kāi)源域特定語言 (DSL),用于基礎結構即代碼 (IaC) 解決方案,由 Microsoft 開(kāi)發(fā),用于簡化和簡化 Azure 資源的部署。它充當 Azure 資源管理器 (ARM) 模闆之上的抽象層,提供了一種(zhǒng)更直觀、更可讀的方式來定義和管理 Azure 基礎結構。使用 Bicep,用戶可以編寫簡潔且人類可讀的代碼來描述 Azure 資源、配置和依賴項。

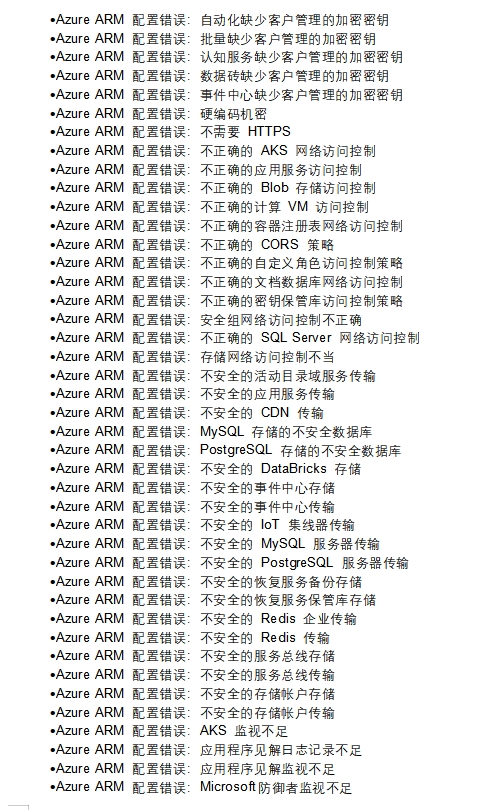

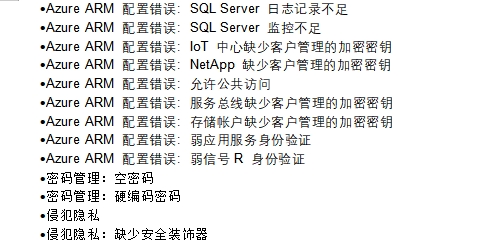

弱點類别的初始覆蓋範圍包括以下内容:

對(duì) Solidity 的初始支持(支持的版本:0.8.x)[2]

Solidity是一種(zhǒng)面(miàn)向(xiàng)對(duì)象的編程語言,用于在各種(zhǒng)分散的區塊鏈環境中開(kāi)發(fā)智能(néng)合約,最值得注意的是在以太坊區塊鏈中。用Solidity編寫的智能(néng)合約主要在以太坊虛拟機(EVM)上運行,但也可以在其他兼容的虛拟機上運行。

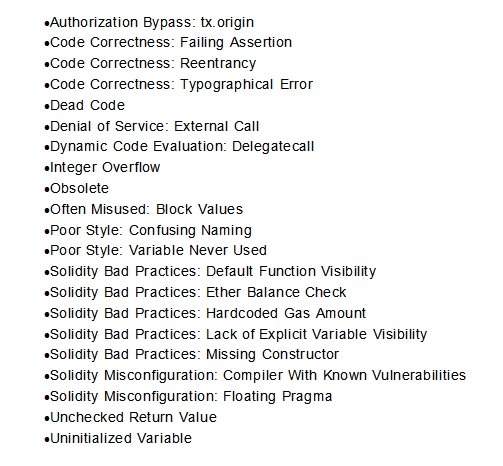

弱點類别的初始覆蓋範圍包括以下内容:

雲基礎結構即代碼 (IaC)

基礎結構即代碼是通過(guò)代碼管理和預配計算機資源的過(guò)程,而不是各種(zhǒng)手動過(guò)程。支持的技術的覆蓋範圍擴大,包括用于部署到 Azure Microsoft 的 Terraform 配置,以及用于 AWS Ansible 的配置。與上述這(zhè)些服務的配置相關的常見問題現在報告給開(kāi)發(fā)人員。

Microsoft Azure Terraform 配置

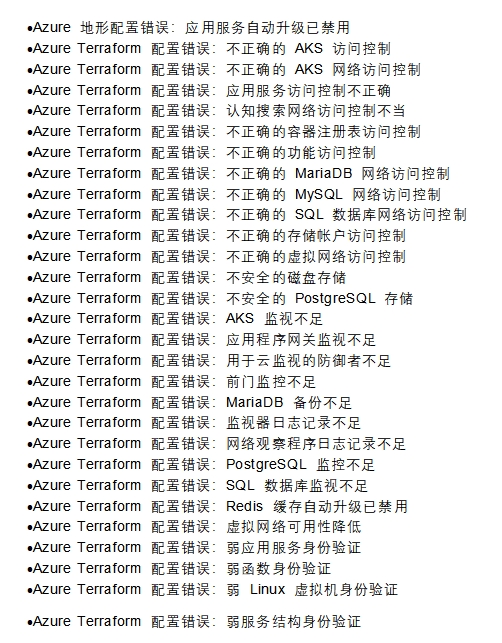

Terraform 是一個開(kāi)源 IaC 工具,用于構建、更改和版本控制雲基礎架構。它使用自己的聲明性語言,稱爲HashiCorp配置語言(HCL)。雲基礎架構在配置文件中編碼,以描述所需狀态。地形提供程序支持Microsoft Azure 基礎結構的配置和管理。改進(jìn)的弱點類别覆蓋範圍包括 Terraform 配置的以下内容:

Amazon Web Services (AWS) Ansible 配置

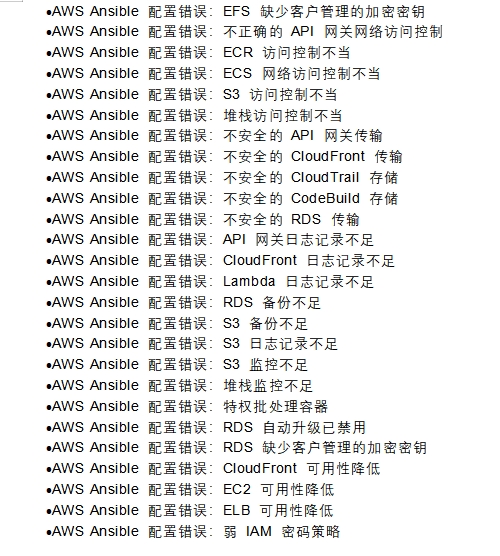

Ansible 是一款開(kāi)源自動化工具,可爲各種(zhǒng)環境提供配置管理、應用部署、雲配置和節點編排。Ansible 包含支持 Amazon Web Services (AWS) 配置和管理的模塊。改進(jìn)的弱點類别覆蓋範圍包括 AWS Ansible 配置的以下内容:

2023 Common Weakness Enumeration (CWETM) Top 25

常見的弱點枚舉(CWE) 2019 年推出了 25 大最危險的軟件弱點(CWE 前 25 名),取代了 SANS 前 25 名。2023 年 CWE 前 25 名于2023 年 6 月發(fā)布,使用啓發(fā)式公式确定,該公式規範化了過(guò)去兩(liǎng)年向(xiàng)國(guó)家漏洞數據庫 (NVD) 報告的漏洞的頻率和嚴重性。爲了支持希望圍繞NVD中最常報告的關鍵漏洞進(jìn)行審核的客戶,添加了Fortify分類法與2023年CWE Top 25的相關性。

OWASP API Security Top 10 2023

2023 年全球開(kāi)放應用程序安全項目 (OWASP) API 安全 10 強提供了 2023年影響 API 的主要安全風險列表。它旨在提高對(duì) API 安全弱點的認識,并教育參與 API 開(kāi)發(fā)和維護的人員,例如需要保護 Web API 的開(kāi)發(fā)人員、設計人員、架構師、經(jīng)理和/或組織。

OWASP API 安全性 Top 10 側重于影響 Web API 的弱點,它不打算單獨使用,而是旨在與其他标準和最佳實踐結合使用,以便徹底捕獲所有相關風險。例如:它應與OWASP Top 10結合使用,以識别與輸入驗證(如注入)相關的問題。爲了支持希望降低 Web 應用程序風險的客戶,添加了強化分類法與新發(fā)布的 OWASP API 安全 2023 年 10 強的關聯。

互聯網安全中心 (CIS) 基準

互聯網安全中心 (CIS) 基準是社區開(kāi)發(fā)的安全配置建議的集合,這(zhè)些建議映射到 CIS 關鍵安全控制。這(zhè)些建議旨在實現保護雲基礎架構的安全,并證明符合行業标準。CIS 基準不斷更新,以适應所涵蓋的 25+ 供應商産品系列不斷變化的網絡安全狀态。支持的産品系列包括:

·Amazon Elastic Kubernetes Service (EKS) Benchmark v1.3.0

·亞馬遜雲科技基礎基準測試v2.0.0

·Azure Kubernetes Service (AKS) Benchmark v1.3.0

·谷歌雲計算平台基準測試版 v2.0.0

·Google Kubernetes Engine (GKE) Benchmark v1.4.0

·Kubernetes Benchmark v1.7.1

·Microsoft Azure 基礎基準測試版本 2.0.0

智能(néng)合約弱點分類(SWC)[3]

智能(néng)合約弱點分類(SWC)是一個系統框架,用于對(duì)智能(néng)合約中的漏洞進(jìn)行分類和解釋。它提供了一種(zhǒng)标準化的方式來理解和解決在以太坊等區塊鏈上運行的這(zhè)些自動執行代碼片段的弱點。值得注意的是,SWC 注冊表的内容自 2020 年以來一直沒(méi)有全面(miàn)更新,導緻已知的不完整、錯誤和重要遺漏。爲了支持希望降低智能(néng)合約風險的客戶,添加了強化分類法與當前版本的SWC的關聯。

其他勘誤表

在此版本中,已投入資源以确保我們可以減少誤報問題的數量,重構一緻性,并提高客戶審核問題的能(néng)力。客戶還(hái)可以期望看到與以下内容相關的報告問題的變化:

棄用 20.x

之前的 Fortify 靜态代碼分析器 正如 2022.4 版本所觀察到的,我們將(jiāng)繼續支持 Fortify 靜态代碼分析器的最後(hòu)四個主要版本。因此,這(zhè)將(jiāng)是支持 20.x 之前的 Fortify 靜态代碼分析器版本的規則包的最後(hòu)一個版本。對(duì)于下一個版本,20.x 之前的 Fortify 靜态代碼分析器版本將(jiāng)不會(huì)加載最新的規則包。這(zhè)將(jiāng)需要降級規則包或升級 Fortify 靜态代碼分析器的版本。對(duì)于未來的版本,我們將(jiāng)繼續支持 Fortify 靜态代碼分析器的最後(hòu)四個主要版本。

誤報改進(jìn)

工作仍在繼續,努力消除此版本中的誤報。除了其他改進(jìn)之外,客戶還(hái)可以期望在以下方面(miàn)進(jìn)一步消除誤報:

·NET MVC 不良做法:具有必需屬性的可選子模型 – 删除了與 ASP.NET 應用程序中的虛拟字段相關的誤報

·代碼正确性:雙重檢查鎖定 – 在 Java 應用程序中消除誤報

·跨站點請求僞造 – 在 .NET 應用程序中使用“AntiForgery.GetHtml()”或“Html.AntiForgeryToken()”删除 HTML 表單的誤報

·跨站點腳本:持久 – 删除了與 Django 應用程序中的“周期”标簽相關的誤報

·雙重釋放 – 在從提升庫中使用“throw_error()”的 C/C++ 應用程序中删除誤報

·HTML5:缺少内容安全策略 – 在 Java 應用程序中删除誤報

·JSON 注入 – 在 PHP 應用程序中删除誤報

·批量分配:不安全的綁定程序配置 – 删除了與 .NET 應用程序中的枚舉類型相關的誤報

·經(jīng)常被誤用:文件系統 – 删除了與“GetFullPathNameW()”相關的誤報以及C++應用程序中的類似函數調用

·路徑操作 – 使用 Amazon AWS 開(kāi)發(fā)工具包在 Java 應用程序中消除誤報

·類型不匹配:有符号到無符号 – 删除了與 C/C++ 應用程序中的布爾值相關的誤報

·未釋放的資源 – 在C++應用程序中使用“CreateFileW()”時(shí)删除了誤報

類别更改

當弱點類别名稱發(fā)生更改時(shí),將(jiāng)以前的掃描與新掃描合并時(shí)的分析結果將(jiāng)導緻添加/删除類别。

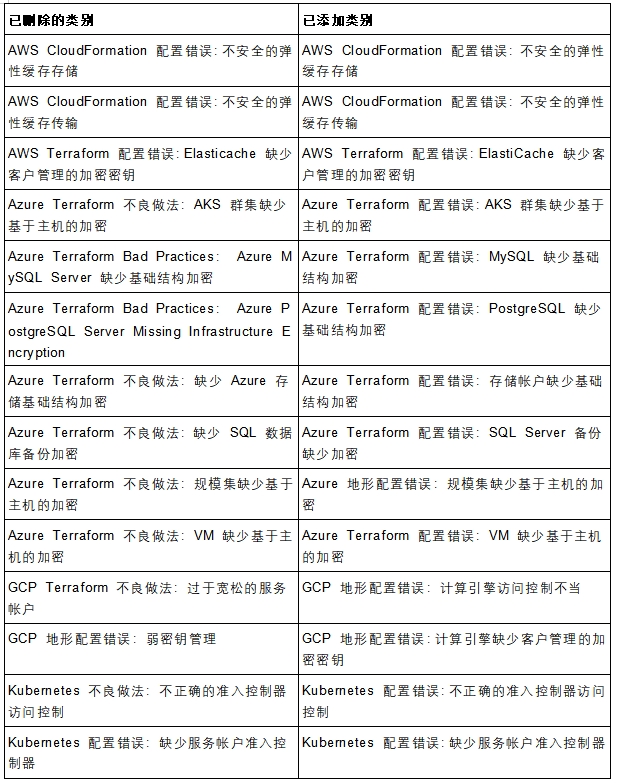

爲了提高一緻性,以下 14 個類别已重命名:

強化優先級順序更改

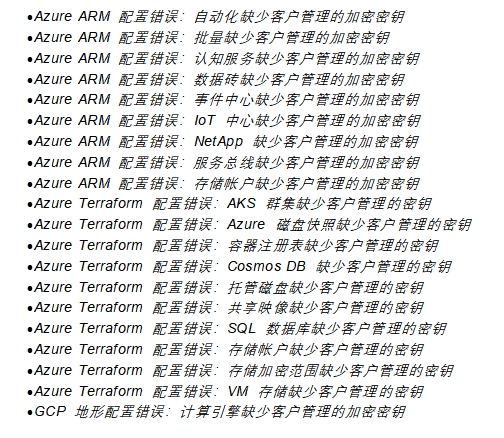

爲了提高與缺少客戶管理的加密密鑰相關的漏洞類别之間的一緻性,以下 20 個類别的強化優先級順序已更改爲“低”:

Fortify SecureBase [Fortify WebInspect]

Fortify SecureBase 將(jiāng)數千個漏洞的檢查與策略相結合,這(zhè)些策略可指導用戶通過(guò) SmartUpdate 立即獲得以下更新。

漏洞支持

不安全部署:未修補的應用程序

CVE-2023-25135 已發(fā)現 vBulletin 版本 5.6.0 至 5.6.8 中的預授權遠程執行代碼 (RCE) 漏洞。 vBulletin 是一種(zhǒng)用于構建動态在線社區和論壇的流行軟件,它不正确地清理用戶提供的輸入以進(jìn)行未經(jīng)身份驗證的反序列化。此問題使攻擊者能(néng)夠在服務器上執行任意代碼、濫用應用程序邏輯或裝載拒絕服務 (DoS) 攻擊。此版本包括一項檢查,用于檢測目标服務器上的此漏洞。

Prototype Pollution: Server-Side

攻擊者可以操縱對(duì)象的原型時(shí),就(jiù)會(huì)發(fā)生服務器端原型污染。這(zhè)在基于原型的語言(如 JavaScript)中是可能(néng)的,它可以在運行時(shí)更改屬性和方法。漏洞利用的嚴重性取決于污染對(duì)象在應用程序中的使用位置。攻擊包括拒絕服務、更改應用程序配置,在某些情況下還(hái)包括遠程代碼執行。此版本包括檢測 Web 應用程序中原型污染的檢查。

合規報告

2023 年常見弱點枚舉 (CWE) 前 25 名

常見弱點枚舉 (CWE) 前 25 個最危險的軟件弱點 (CWE 前 25 名)于 2019 年推出,取代了 SANS 前 25 名。2023 年 CWE 前 25 名于 6 月發(fā)布,使用啓發(fā)式公式确定,該公式規範化過(guò)去兩(liǎng)年向(xiàng)國(guó)家漏洞數據庫 (NVD) 報告的漏洞的頻率和嚴重性。此 SecureBase 更新包括直接映射到 CWE 前 25 名标識的類别的檢查,或通過(guò)“ChildOf”關系與前 25 名中的 CWE-ID 相關的 CWE-ID。

OWASP API 安全 2023 年 10 強 2023 年全球開(kāi)放應用程序安全項目 (OWASP) API 安全 10 強提供了 2023年影響 API 的主要安全風險列表。它旨在提高對(duì) API 安全漏洞的認識,并教育參與 API 開(kāi)發(fā)和維護的人員,例如需要保護 Web API 的開(kāi)發(fā)人員、設計人員、架構師、經(jīng)理和一般組織。OWASP API 安全性前 10 名側重于影響 Web API 的弱點,它不打算單獨使用。相反,它旨在與其他标準和最佳實踐結合使用,以徹底捕獲所有相關風險。例如:將(jiāng) OWASP API 安全 2023 年前 10 名與 OWASP 前 10 名結合使用,以識别與輸入驗證(如注入)相關的問題。此 SecureBase 更新包括一個新的合規性報告模闆,該模闆提供 OWASP API 安全性 2023 年十大類别與 WebInspect 檢查之間的關聯。

政策更新

2023 年 CWE 前 25 名 自定義策略以包含與 2023 年 CWE 前 25 名相關的檢查已添加到 WebInspect SecureBase 受支持策略列表中。

OWASP API 安全性 2023 年 10 強 自定義策略以包含與 OWASP API 安全 2023年 10 強相關的檢查,已添加到 WebInspect SecureBase 受支持策略列表中。此策略包含可用 WebInspect 檢查的子集,使客戶能(néng)夠運行特定于合規性的 WebInspect 掃描。

其他勘誤表

在此版本中,我們投入了資源來進(jìn)一步減少誤報的數量,并提高客戶審核問題的能(néng)力。客戶還(hái)可以期望看到與以下領域相關的報告結果的變化。

LDAP 注入 此版本包括對(duì) LDAP 注入檢查的改進(jìn),以減少誤報并提高結果的準确性。

SSL 證書主機名差異 SSL 證書主機名差異

檢查報告内容現在包含更多詳細信息,這(zhè)些信息應幫助客戶應用此安全問題的正确修複程序。

通過(guò)檢查輸入

實現主動覆蓋對(duì)于某些 WebInspect 檢查,可以啓用主動覆蓋,以指導 WebInspect 發(fā)送針對(duì)更廣泛端點的更長(cháng)的攻擊列表。此版本包括對(duì)這(zhè)些檢查的改進(jìn),使客戶能(néng)夠通過(guò)更改檢查輸入來配置主動覆蓋範圍,而不是向(xiàng)掃描策略添加單獨的檢查。具有主動覆蓋功能(néng)的檢查包括:Log4Shell、JNDI 引用注入、服務器端請求僞造、操作系統命令注入和服務器端原型污染。啓用主動覆蓋的檢查可提供更準确的掃描,但是,重要的是要考慮到請求數和掃描時(shí)間可能(néng)會(huì)急劇增加。因此,Fortify 強烈建議您在單獨的策略中啓用主動覆蓋的情況下運行檢查,而不進(jìn)行其他檢查。

Web 服務器配置錯誤:未受保護的文件

此版本包含一個小錯誤修複,以改進(jìn)對(duì) Java 相關配置文件的檢測。

Fortify優質内容

研究團隊在我們的核心安全智能(néng)産品之外構建、擴展和維護各種(zhǒng)資源。

2023 年 CWE 前 25 名 爲了配合新的相關性,此版本還(hái)包含 Fortify 軟件安全中心的新報告包,支持 2023 年 CWE 前 25 名,可從 Fortify 客戶支持門戶的“高級内容”下下載。

OWASP API 安全 2023

年 10 強 爲了配合新的相關性,此版本還(hái)包含 Fortify 軟件安全中心的新報告包,支持 OWASP API 安全前 10 名,可從 Fortify 客戶支持門戶的“高級内容”下下載。

強化分類:軟件安全錯誤

強化分類網站包含新添加的類别支持的說(shuō)明,可在網站上找到。

[1] 需要強化靜态代碼分析器 23.2.0 及更高版本。Bicep 的初始安全内容随 Fortify Static Code Analyzer 23.2.x

一起(qǐ)分發(fā)[2],需要 Fortify Static Code Analyzer 23.2.0 及更高版本。Solidty 的初始安全内容随 Fortify Static Code Analyzer 23.2.x

一起(qǐ)分發(fā)[3],需要從 Fortify Static Code Analyzer 23.2.0 及更高版本進(jìn)行掃描。

掃二維碼用手機看

更多資訊

醫療器械網絡安全檢測

關于固件安全檢測,一文看懂hex文件、bin文件、axf文件的區别