醫療器械網絡安全檢測

本文來源于網絡。

參考信息:醫療器械網絡安全漏洞識别—嵌入式系統安全掃描方案

醫療器械軟件注冊審查指導原則(2022年修訂版)

固件漏洞安全檢測平台

醫療器械網絡安全注冊審查指導原則(2022年修訂版)

近年來随著(zhe)醫療雲計算、遠程醫療、人工智能(néng)技術的普及,尤其是大多數醫療器械可以鏈接網絡,大量醫療隐私數據在其間傳輸及存儲。全球範圍内醫療器械網絡安全問題因信息化、智能(néng)化的發(fā)展日益凸顯。當今網絡安全也已成(chéng)爲所有醫療器械生産商主要關注的問題。

醫療器械網絡安全是指保護醫療器械産品自身和相關數據不受未授權活動影響的狀态,其保密性(Confidentiality)、完整性(Integrity)、可得性(Availability)相關風險在全生命周期均處于可接受水平。

保密性是指信息不被未授權實體(含産品、服務、個人、組織)獲得或知悉的特性,即醫療器械産品自身和相關數據僅可由授權用戶在授權時(shí)間以授權方式進(jìn)行訪問和使用。 完整性是指信息的創建、傳輸、存儲、顯示未以非授權方式進(jìn)行更改(含删除、添加)的特性,即醫療器械相關數據是準确和完整的,且未被篡改。

可得性是指信息可根據授權實體要求進(jìn)行訪問和使用的特性,即醫療器械産品自身和相關數據能(néng)以預期方式适時(shí)進(jìn)行訪問和使用。

真實性是指實體符合其所聲稱的特性,抗抵賴性是指實體可證明所聲稱事(shì)件或活動的發(fā)生及其發(fā)起(qǐ)實體的特性,可核查性是指實體的活動及結果可被追溯的特性,可靠性是指實體的活動及結果與預期保持一緻的特性。 保密性、完整性、可得性等網絡安全特性通常是相互制約的關系,在同等條件下,某一特性的能(néng)力提升可能(néng)會(huì)使得另一特性或多個特性的能(néng)力下降,如可得性的提升可能(néng)會(huì)降低保密性和完整性,因此需要基于産品特性進(jìn)行平衡兼顧。

●2022年3月9日,國(guó)家藥監局器審中心發(fā)布了《醫療器械網絡安全注冊審查指導原則(2022年修訂版)》(以下簡稱《指導原則修訂版》)。 ●歐盟MDCG(歐盟醫療器械協調小組)在2019年發(fā)布了關于醫療器械的網絡安全的實施指南,該指南提出了醫療器械在全生命周期,需保障保密性、完整性和可得性這(zhè)三個重要特性。 ●美國(guó)FDA在 2022年4月8号推出了一個新的網絡安全注冊提交指南,將(jiāng)網絡安全與質量體系的要求相結合,并于當年7月完成(chéng)了草案件的意見征集階段,預計近兩(liǎng)年可能(néng)會(huì)正式實施,該指南在網絡安全的設計與驗證方面(miàn),提出了更具體的要求。

醫療器械網絡安全漏洞評估是對(duì)醫療器械的系統性審查,用于發(fā)現存在醫療器械網絡中的現有漏洞,确定安全漏洞的等級和威脅程度。

網絡安全漏洞評估的目的

1. 評估産品是否存在網絡安全方面(miàn)的掃描

2. 爲每個漏洞确定風險等級

醫療器械網絡安全注冊審查指導原則(2022年修訂版)明确規定了漏洞評估要求:

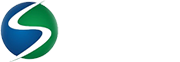

如圖示

漏洞風險等級的确定參考CVSS評分規則,即“通用漏洞評分系統”。

CVSS是由FITST(Forum of Incident Response and Security Teams,事(shì)件響應和安全團隊論壇)維護的開(kāi)放式行業标準,其發(fā)布爲信息安全産業從業人員交流網絡中所存在的系統漏洞的特點與影響提供了一個開(kāi)放式的評價方法。

CVSS是用于評估系統安全漏洞嚴重程度的一個行業公開(kāi)标準。其主要目的是幫助人們建立衡量漏洞嚴重程度的标準,使得人們可以比較漏洞的嚴重程度,從而确定處理它們的優先級。

CVSS得分基于一系列維度上的測量結果,這(zhè)些測量維度被稱爲量度(Metrics)。漏洞的最終得分最大爲10,最小爲0。漏洞評分越高,表面(miàn)漏洞被攻擊的複雜度越低,漏洞被利用所需要的技術能(néng)力越低,漏洞被利用後(hòu)對(duì)系統的影響程度越高。

對(duì)于輕微級别,需要提供依據CVSS的漏洞等級和漏洞數,而對(duì)于中等和嚴重級别,需要提供網絡安全漏洞自評報告。

3.根據漏洞的分布情況與風險等級,采取相應的措施及提升産品的網絡安全性能(néng)。

漏洞掃描的工作原理

網絡安全漏洞掃描是通過(guò)對(duì)目标軟件的探測,發(fā)現存活的目标主機或網絡,收集其操作系統類型、運行的服務、開(kāi)放的端口、使用的協議類型、運行的其他應用程序、設備信息等信息後(hòu),與漏洞掃描工具中的實時(shí)漏洞庫進(jìn)行匹配,如果滿足匹配條件,則視爲漏洞存在并根據CVSS3.0标準賦予對(duì)應的漏洞等級,最終給出産品的網絡安全漏洞結果報告。

此外,還(hái)可以通過(guò)模拟黑客的進(jìn)攻手法,對(duì)目标主機系統進(jìn)行攻擊性的安全漏洞掃描(如弱口令掃描),如果模拟攻擊成(chéng)功,則視爲漏洞存在。

網絡安全漏洞掃描主要是通過(guò)掃描發(fā)現指定的遠程或本地計算機系統網絡或應用層上潛在的及已知的漏洞、發(fā)現可利用漏洞的一種(zhǒng)安全檢測手段。

漏洞掃描隻會(huì)以一種(zhǒng)非侵略性的方式,仔細地分析定位系統的所有漏洞。使用漏洞掃描工具不需要提供源代碼,不會(huì)對(duì)軟件進(jìn)行攻擊行爲。

在進(jìn)行網絡安全漏洞掃描之前,首先需要确定産品的結構和組成(chéng),根據不同的産品結構和組成(chéng)類型,從而确定相應的掃描檢測評估方法。

一般來說(shuō)漏洞掃描策略包含三種(zhǒng):網絡部署掃描策略;主機掃描策略;嵌入式系統掃描策略。

漏洞掃描策略

網絡部署掃描策略

是一種(zhǒng)基于網絡的漏洞掃描,是從外部攻擊者的角度對(duì)目标網絡和系統進(jìn)行掃描。如果産品運行是在通用計算平台上,使用Windows或Linux等通用操作系統,且是基于網絡的部署方式(包括局域網或廣域網)。

醫械注冊人或者第三方評估機構在進(jìn)行漏洞掃描前,需要了解被掃描對(duì)象所在的網絡部署情況。

主機掃描策略

主要從用戶的角度檢測醫療器械的漏洞,這(zhè)類醫療器械通常内置應用軟件,是必須要通過(guò)用戶登錄的方式才能(néng)進(jìn)行使用的,在做掃描時(shí)可以發(fā)現系統軟件、中間件、注冊表等方面(miàn)存在的漏洞。

當然如果是遇到非網絡連接的醫療器械,(如常見的體外診斷類的醫療器械),漏洞掃描的情況也要特别考慮。

嵌入式系統掃描策略

這(zhè)類掃描是可以在不執行程序代碼的情況下通過(guò)靜态分析程序特征從而發(fā)現漏洞。

在做這(zhè)種(zhǒng)漏洞檢測時(shí)除了應用程序外,還(hái)應考慮引導加載程序、文件系統等環境。

可參考:醫療器械網絡安全漏洞識别—嵌入式系統安全掃描方案

漏洞掃描工具

網絡安全漏洞評估報告

CVSS:(Common Vulnerability Scoring System)即“通用漏洞評分系統。是一個“行業公開(kāi)标準,其被設計用來評測漏洞的嚴重程度,并幫助确定所需反應的緊急度和重要度”。醫療器械注冊申請人進(jìn)行漏洞評估時(shí)應明确漏洞風險等級的評定标準,并根據CVSS的評分标準以确定發(fā)現漏洞的風險值以及被測定醫療器械産品的風險等級。

對(duì)軟件二進(jìn)制文件進(jìn)行安全評估發(fā)現的組件漏洞時(shí),應該如何做?

答:可進(jìn)行滲透測試或模糊測試

滲透測試

滲透測試是模拟黑客攻擊的手法和技巧對(duì)目标發(fā)起(qǐ)攻擊,獲取信息和權限等。通過(guò)滲透測試報告可以更直觀的反映系統面(miàn)臨的風險,看清楚信息是如何被洩露,漏洞是如何被利用,系統是如何被控制等。

美國(guó)FDA要求:滲透測試

UL 2900要求:結構化滲透測試

滲透測試的主要流程

明确目标→收集信息→漏洞探測→漏洞驗證→

信息分析→獲取所需→信息整理→形成(chéng)報告

模糊測試

模糊測試是一種(zhǒng)自動化的軟件測試技術,通常用于識别程序中的潛在漏洞,對(duì)程序進(jìn)行模糊測試是通過(guò)向(xiàng)其提供随機輸入并記錄導緻程序崩潰、故障異常的測試方法。随機的輸入遠比人爲思考邏輯的覆蓋範圍廣泛的多。

美國(guó)FDA要求:魯棒性測試、模糊測試

UL 2900要求:畸形輸入測試

分類

在醫療器械網絡安全中,模糊測試可以分爲兩(liǎng)類:軟件模糊測試和硬件模糊測試

軟件模糊測試是指通過(guò)向(xiàng)軟件系統輸入大量的随機數據或異常數據,檢測軟件系統是否存在漏洞或異常行爲。

硬件模糊測試是指通過(guò)向(xiàng)硬件設備輸入大量的随機信号或異常信号,檢測硬件設備是否存在漏洞或異常行爲。

注意事(shì)項

·需要選擇适合的測試工具和方法,根據實際情況制定測試計劃和方案。

·需要确保測試不會(huì)對(duì)系統造成(chéng)損害或洩露敏感信息,采取相應的安全措施。

·需要對(duì)測試結果進(jìn)行分析和評估,及時(shí)發(fā)現和修複安全漏洞和問題。

·需要定期進(jìn)行模糊測試,确保系統的安全性和穩定性。

掃二維碼用手機看

更多資訊

醫療器械網絡安全檢測

關于固件安全檢測,一文看懂hex文件、bin文件、axf文件的區别