Fortify規則庫 2022 更新 1

- 分類:新聞資訊

- 作者:蘇州華克斯信息科技有限公司

- 來源:蘇州華克斯信息科技有限公司

- 發(fā)布時(shí)間:2022-03-29

- 訪問量:0

【概要描述】

Fortify規則庫 2022 更新 1

【概要描述】

- 分類:新聞資訊

- 作者:蘇州華克斯信息科技有限公司

- 來源:蘇州華克斯信息科技有限公司

- 發(fā)布時(shí)間:2022-03-29

- 訪問量:0

Fortify規則庫 2022 更新 1

Fortify 軟件安全研究團隊將(jiāng)前沿研究轉化爲爲 Fortify 産品組合(包括 Fortify 靜态代碼分析器 (SCA)、Fortify WebInspect 和 Fortify Application Defender)提供支持的安全情報。如今,CyberRes Fortify Software Security Content 支持 29 種(zhǒng)語言的 1,166 個漏洞類别,并跨越超過(guò)一百萬個單獨的 API。

Fortify Software Security Research (SSR) 很高興地宣布 Fortify 安全編碼規則包(英語,版本 2022.1.0)、Fortify WebInspect SecureBase(可通過(guò) SmartUpdate 獲得)和 Fortify 高級内容的更新立即可用。

CyberRes Fortify 安全編碼規則包 [SCA]

在此版本中,Fortify 安全編碼規則包可檢測 29 種(zhǒng)編程語言中的 946 個獨特類别的漏洞,并跨越超過(guò)一百萬個單獨的 API。總之,此版本包括以下内容:

Log4j 更新(支持的版本:2.17)

Log4j 是一種(zhǒng)流行的 Java 日志框架,由于在框架中發(fā)現了一些高調的漏洞,近幾個月來它受到了審查。此版本包括改進(jìn)的支持,可準确識别源代碼的哪些部分易受 Log4Shell 漏洞的影響,并將(jiāng)它們标記在動态代碼評估:JNDI 參考注入類别下。

此外,升級後(hòu)的 Log4j 支持涵蓋以下命名空間的最新版本 Log4j:

- apache.logging.log4j

支持還(hái)提高了以下弱點類别的覆蓋範圍:

- Code Correctness: Stack Exhaustion

- Dynamic Code Evaluation: JNDI Reference Injection

- Log Forging

- Log Forging (debug)

- Privacy Violation

- System Information Leak

Azure Functions(Python,支持的版本:3.10.x)

Azure Functions 是一種(zhǒng)無服務器雲計算解決方案,可以執行代碼以響應預定義事(shì)件,例如 API 調用、數據庫事(shì)務,或管理其他 Azure 服務中的消息隊列。在此版本中,我們擴展了對(duì) Azure Functions 的支持,以涵蓋 Python 中的 HTTP 觸發(fā)器函數。HTTP 觸發(fā)器有助于通過(guò) HTTP 請求調用函數,并可用于構建無服務器 API 和響應 webhook。

支持包括以下類别:

- Cross-Site Scripting: Persistent

- Cross-Site Scripting: Poor Validation

- Cross-Site Scripting: Reflected

- Header Manipulation

- Header Manipulation: Cookies

- Privacy Violation

- System Information Leak: External

GraphQL 支持:Python Graphene(支持的版本:3.0.0)

此版本包括對(duì) Python Graphene 的初始 GraphQL 服務器支持。GraphQL 是由 Facebook 開(kāi)發(fā)的開(kāi)源項目,具有強類型查詢語言和 API 的服務器端運行時(shí)引擎。GraphQL 自 2015 年以來一直是一個開(kāi)放标準,目前受到超過(guò)兩(liǎng)打編程語言的支持。Graphene 是用于 Python 應用程序的流行 GraphQL 服務器框架。此版本添加了以下兩(liǎng)個類别來檢測使用 Graphene 開(kāi)發(fā)的 GraphQL API 中的弱點:

- GraphQL Bad Practices: Introspection Enabled

- GraphQL Bad Practices: GraphiQL Enabled

Kotlin 更新(支持的版本:1.5)

Kotlin 是一種(zhǒng)通用的靜态類型語言,具有 Java 互操作性。此版本包括對(duì) Kotlin 1.5 中引入的針對(duì) Java 虛拟機 (JVM) 的标準庫 API 的更新支持。

Sequelize(支持的版本:6.17)

Sequelize 是一個基于 Promise 的對(duì)象關系映射 (ORM) 工具,旨在簡化在 Node.js 應用程序中使用許多流行的 SQL 方言。支持包括以下類别:

- Access Control: Database

- Password Management: Empty Password

- Password Management: Hardcoded Password

- Password Management: Null Password

- SQL Injection

HTML 中不安全的引用文件

所有對(duì)網頁中第三方站點的引用都(dōu)應通過(guò)安全連接進(jìn)行,因此此版本包括對(duì) HTML 文件中以下新類别的支持:

- Dynamic Code Evaluation: Insecure Transport

- Insecure Transport: External Link

共享密碼數據庫檢測

密碼數據庫是用于安全存儲密碼的文件或文件集。密碼數據庫通常使用主密碼或主密鑰進(jìn)行加密。但是,它們不應用于在整個開(kāi)發(fā)生命周期中保持應用程序中的密碼使用。在此版本中,我們報告了以下數據庫的存在:密碼管理:共享密碼數據庫。支持的密碼數據庫包括:

- KeePass

- 1Password

- Password Safe

- MacOS Keychain

- Gnome Keyring

- KDE KWallet

雲基礎架構即代碼

此版本包括對(duì)雲基礎架構即代碼 (IaC) 的擴展支持。基礎設施即代碼是通過(guò)代碼而不是手動過(guò)程來管理和供應計算機資源的過(guò)程。支持的技術包括 AWS、AWS CloudFormation、Azure ARM、Kubernetes K8S 和 Azure Kubernetes Service。現在向(xiàng)開(kāi)發(fā)人員報告與上述服務配置相關的常見問題。

支持的其他類别包括:

- Ansible Bad Practices: CloudWatch Log Group Retention Unspecified

- Ansible Bad Practices: Unrestricted AWS Lambda Principal

- Ansible Bad Practices: User-Bound AWS IAM Policy

- Ansible Misconfiguration: Azure Monitor Missing Administrative Events

- Insecure Storage: Missing EC2 AMI Encryption

- Insecure Storage: Missing EFS Encryption

- Insecure Storage: Missing Kinesis Stream Encryption

- Insecure Transport: Azure App Service

- Insecure Transport: Azure Storage

- Kubernetes Bad Practices: Automated iptables Management Disabled

- Kubernetes Bad Practices: Kernel Defaults Overridden

- Kubernetes Bad Practices: Kubelet Streaming Connection Timeout Disabled

- Kubernetes Bad Practices: Missing NodeRestriction Admission Controller

- Kubernetes Bad Practices: Missing PodSecurityPolicy Admission Controller

- Kubernetes Bad Practices: Missing Security Context

- Kubernetes Bad Practices: Missing SecurityContextDeny Admission Controller

- Kubernetes Bad Practices: Missing ServiceAccount Admission Controller

- Kubernetes Bad Practices: Service Account Token Automounted

- Kubernetes Bad Practices: Shared Service Account Credentials

- Kubernetes Misconfiguration: Insecure etcd Client Transport

- Kubernetes Misconfiguration: Insecure etcd Peer Transport

- Kubernetes Misconfiguration: Missing Kubelet Certificate Authentication

- Kubernetes Misconfiguration: Missing Service Account Token Authentication

- Kubernetes Misconfiguration: Weak SSL Certificate for Kubelet

外部加密密鑰和包

加密密鑰可以存儲在與源代碼分開(kāi)的文件中,但保留在版本控制系統中。此外,加密密鑰可以存儲在加密包中,這(zhè)是一個存儲加密對(duì)象(例如證書和加密密鑰)的文件。在此版本中,我們報告了以下文件的存在: Key Management: Hardcoded Encryption Key。支持的加密包和密鑰文件包括:

- Public-Key Cryptography Standards #12 KeyStore

- Java KeyStore, Oracle's KeyStore format

- Ruby On Rails master keys

- PuTTY Private Key

- Microsoft BitLocker decryption key

其他勘誤表

在此版本中,我們繼續投入資源以确保我們可以減少誤報問題的數量并提高客戶審核問題的能(néng)力。客戶還(hái)可以期望看到與以下相關的已報告問題的變化:

不安全的傳輸:弱 SSL 協議

安全套接字層 (SSL) 和傳輸層安全 (TLS) 提供了保護網絡數據的機制。在此版本中,我們更新了對(duì)不安全傳輸:弱 SSL 協議的支持。除了标記使用任何版本的 SSL 之外,從這(zhè)個版本開(kāi)始,我們還(hái)标記使用 TLS 版本 1.0 或 1.1。

不安全傳輸:弱 SSL 密碼

密碼套件指定與安全套接字層 (SSL) 或傳輸層安全 (TLS) 一起(qǐ)使用的加密算法。以前由 Fortify WebInspect 報告,不安全傳輸:弱 SSL 密碼結果現在也由 Fortify 靜态代碼分析器 (SCA) 報告。

弱加密簽名

數字簽名是一種(zhǒng)用于确定數字消息的真實性和完整性的技術。數字簽名算法 (DSA) 現已過(guò)時(shí),不應再使用。此版本支持在 Java、Ruby 和 PHP 中使用 DSA 時(shí)标記弱加密簽名。

小節點改進(jìn)

我們改進(jìn)了對(duì) Node.js 包的支持,包括“net”、“http”、“https”和“os”。客戶可以在跨站點腳本、服務器端請求僞造和系統信息洩漏類别中獲得更準确的發(fā)現

誤報改進(jìn):

繼續努力消除此版本中的誤報。除了其他改進(jìn)之外,客戶還(hái)可以期望在以下方面(miàn)進(jìn)一步消除誤報:

- 憑證管理:硬編碼 API 憑證,在識别 GitHub 訪問令牌時(shí)

- 跨站點腳本:Java 應用程序中的内容嗅探

- “可移植性缺陷:區域設置相關比較”的間歇性誤報

- “OGNL 表達式注入:雙重評估”的間歇性誤報

- 密碼管理:硬編碼密碼,在示例域中設置時(shí),例如 example.com

- SQL 注入:iBatis 數據映射

CyberRes Fortify SecureBase [Fortify WebInspect]

Fortify SecureBase 結合了對(duì)數千個漏洞的檢查與指導用戶通過(guò) SmartUpdate 立即獲得以下更新的策略:

漏洞支持

危險文件包含:Local

Grafana 是一個用于監控和可觀察性的開(kāi)源平台。Grafana 的某些版本容易受到 CVE-2021-43798 所标識的目錄遍曆的影響。此漏洞允許訪問本地文件。攻擊者可能(néng)會(huì)獲取服務器上文件的内容,這(zhè)可能(néng)導緻敏感數據洩露和專有業務邏輯的潛在恢複。此版本包含檢測 Grafana 中此漏洞的檢查。

政策更新

Aggressive Log4Shell [1]

新的 Aggressive Log4Shell 策略已添加到 SecureBase 支持的策略列表中。與現有策略相比,它可以執行更準确、更積極和果斷的掃描,以對(duì)使用 Log4j 的 Web 應用程序進(jìn)行全面(miàn)的安全評估。這(zhè)包括易受攻擊的 Apache Log4j 庫版本中的JNDI 參考 注入。

其他勘誤表

在此版本中,我們繼續投入資源以減少誤報問題的數量并提高客戶審核問題的能(néng)力。客戶還(hái)可以期望看到與以下相關的已報告問題的變化:

Log4Shell[1]

此版本包括對(duì) Log4Shell 檢查的改進(jìn),以添加對(duì)新的 Aggressive Log4Shell 策略的支持,該策略爲易受攻擊的 Apache Log4j 庫版本中的JNDI 引用注入提供更準确的掃描。

CSRF 更新

此版本包括對(duì) CSRF 檢查的改進(jìn),以減少假陰性并提高結果的準确性。

CyberRes 強化優質内容

研究團隊在我們的核心安全情報産品之外構建、擴展和維護各種(zhǒng)資源。

CyberRes Fortify Taxonomy:軟件安全錯誤

Fortify Taxonomy 站點包含對(duì)新添加的類别支持的描述,可從https://vulncat.fortify.com獲得。尋找具有最新支持更新的舊站點的客戶可以從 CyberRes Fortify 支持門戶獲取。

[1] Log4Shell檢查和Aggressive Log4Shell策略需要 WebInspect 21.2.0.117 補丁或更高版本。

Micro Focus (原HPE)鉑金合作夥伴

SonarQube中國(guó)總代理

HCL中國(guó)合作夥伴

極狐GiLab中國(guó)鉑金合作夥伴

掃二維碼用手機看

更多資訊

醫療器械網絡安全檢測

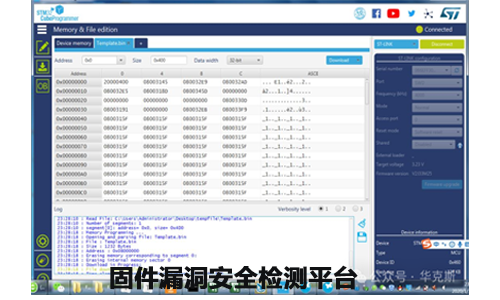

關于固件安全檢測,一文看懂hex文件、bin文件、axf文件的區别